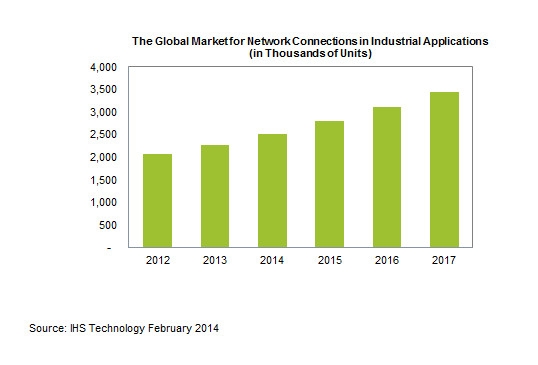

La mise en réseau des équipements de fabrication permet aux industriels de bénéficier de communications mobiles et de process plus souples. Mais le nombre croissant de machines connectées fait apparaître de nouveaux types de risques, exposant les sites de production à des failles de sécurité ou des cyberattaques, qui obligent les sociétés à prendre des mesures de protection pour leurs réseaux. Selon IHS Technology, fournisseur d’informations et d’analyses sur des marchés mondialisés, les connexions de composants d’automation à des réseaux sans fil devraient passer de 2,1 millions en 2012 à 3,4 millions en 2017. Cette hausse ne peut qu’amplifier les risques de sécurité identifiés par IHS dans son nouveau livre blanc intitulé "Industrial automation sector trends in 2014".

Il en ressort qu’un risque peut prendre la forme d’un ver informatique dont le meilleur exemple reste le célèbre Stuxnet, premier ver détecté dans l’automation en 2010, après une attaque de SCADA particulèrement complexe car elle cumulait une fonction d’espionnage et une prise de contrôle malveillante des API. Dans un autre registre, des pirates ont corrompu un système en y introduisant un ver dont ils ont négocié le retrait en échange d’une rançon.

Un autre facteur de risque réside dans la tendance BYOD (Bring your own device). Elle invite les opérateurs à contrôler les équipements depuis leur propre smartphone ou tablette en utilisant des connexions facilitées par le développement rapide des réseaux sans fil et de l’Internet industriel. La multiplicité de ces appareils mobiles possédant un niveau de protection parfois insuffisant, peut présenter une faille de sécurité évidente. Une parade possible pour les industriels, consiste à créer un site leurre pour attirer et surveiller l’activité d’éventuels pirates.

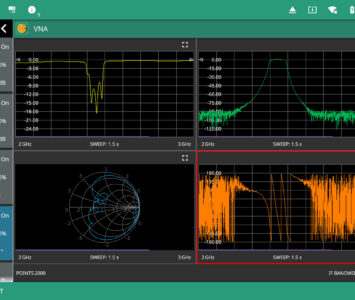

D’autre part, il faut tenir compte de la diversité des technologies sans fil qui n’offrent pas les mêmes opportunités d’attaque. Les réseaux WLAN par exemple, conviennent au plus grand nombre de machines mais peuvent se montrer moins fiables que le protocole Bluetooth dont le système d’appairage entre appareils limite les possibilités de piratage.